24 août 2020

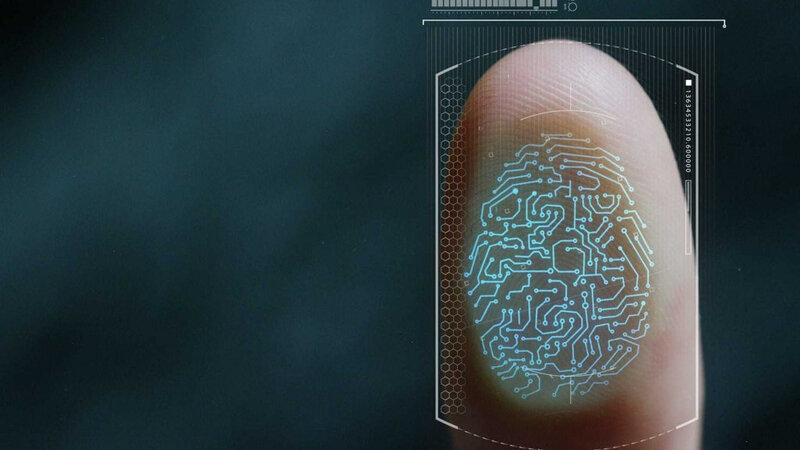

La surveillance intrusive était l’intention première derrière l’invention de l’ordinateur personnel et d’internet

/http%3A%2F%2Fstorage.canalblog.com%2F08%2F96%2F599939%2F98990125_o.jpg)

David Livingstone suggère que la surveillance intrusive était l’intention première derrière l’invention de l’ordinateur personnel et d’internet, et non pas les conséquences accidentelles d’un produit amélioré. Par David Livingstone (abrégé par Henry Makow)...

/http%3A%2F%2Fstorage.canalblog.com%2F74%2F67%2F599939%2F69085765_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F79%2F58%2F599939%2F92894495_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F54%2F98%2F599939%2F91308513_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F72%2F23%2F599939%2F91028217_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F01%2F82%2F599939%2F87594523_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F61%2F30%2F599939%2F78251058_o.jpg)

/http%3A%2F%2Fstorage.canalblog.com%2F17%2F99%2F599939%2F65026237_o.jpg)

/https%3A%2F%2Fprofilepics.canalblog.com%2Fprofilepics%2F5%2F1%2F514717.jpg)

/https%3A%2F%2Fstorage.canalblog.com%2F63%2F13%2F599939%2F109757842_o.jpg)

/https%3A%2F%2Fstorage.canalblog.com%2F18%2F73%2F599939%2F117244029_o.jpg)